QUE ES UN HACKER, CRAKER Y LA TEORIA DEL CAOS

QUE ES UN HACKER

QUE ES UN HACKER

El hacker

es un programador experto de computadoras. El término ha tomado un

significado negativo en años recientes debido a que muchas personas

creen que el hacker es

alguien que puede ganar acceso sin su conocimiento o permiso a su

computadora, a los archivos que hay en su computadora o a su correo

electrónico. El nombre correcto para la persona que incurre en este tipo

de actividad es "cracker de computadora".

Es probable que no supieras que

existen diferentes tipos de hackers, y no te culpo, pues es muy mala la

imagen que hacen circular de estas personas y los suelen meter a todos

en el mismo saco, pero nada más lejos de la realidad. Un hacker no es

necesariamente una persona dedicada a robarte la contraseña de Twitter, a

hacer caer una página web o a amenazar gobiernos (cosa que esta de

moda)

Una

de las principales definiciones de Hacker es: "Persona con amplios

conocimientos en tecnología, bien puede ser informática, electrónica o

comunicaciones, que se mantiene permanentemente actualizado y conoce a

fondo todo lo relacionado con programación y sistemas complejos; es un

investigador nato que se inclina ante todo por conocer lo relacionado

con cadenas de datos encriptados y las posibilidades de acceder a

cualquier tipo de 'información segura'.

QUE ES UN CRAKER?

Sin embargo el termino es bastante ambigüo y controversial, y es muy diferente a "cracker" (persona que rompe algún sistema con fines comúnmente maliciosos)

Sin embargo el termino es bastante ambigüo y controversial, y es muy diferente a "cracker" (persona que rompe algún sistema con fines comúnmente maliciosos)

Quizá en lo que lean los distintos tipos de hackers que existen quedará un poco más claro el asunto.

Existen

gran cantidad de tipos de hackers y definiciones, normalmente se basan

en diversos puntos de vista, y es raro encontrar dos fuentes con una

idéntica clasificación, sin embargo la siguiente se basa en mi punto de

vista y un término medio entre varias listas que he leído.

El tipo de cracker

de computadora que se encuentra con más frecuencia es el del ladrón de

contraseñas. Es alguien que algunas veces mira por encima del hombro de

una persona cuando ella está escribiendo su contraseña, usa programas

para descifrar contraseñas o realiza intrusiones desde la distancia para

ganar acceso a una contraseña ajena.

Para prevenir este tipo de explotación, usted puede:

- Usar una combinación de letras mayúsculas y minúsculas, algunos números y algunos símbolos en su contraseña.

- Cambiar su contraseña cada pocos meses.

- No usar la misma contraseña en más de una cuenta o programa a la vez.

- No escribir su contraseña donde algún otro pueda encontrarla.

- No compartir su contraseña con nadie.En informatica, un hacker1 es una persona que pertenece a una de estas comunidades o subculturas distintas pero no completamente independientes

- Gente apasionada por la seguridad informatica. Esto concierne principalmente a entradas remotas no autorizadas por medio de redes de comunicación como Internet ("Black hats"). Pero también incluye a aquellos que depuran y arreglan errores en los sistemas ("White hats") y a los de moral ambigua como son los "Grey hats".

- La comunidad de aficionados a la informática doméstica, centrada en el hardware posterior a los setenta y en el software (juegos de ordenador, crackeo de software, la demoscene) de entre los ochenta/noventa.

Mientras que los hackers aficionados reconocen los tres tipos de hackers y los hackers de la seguridad informática aceptan todos los usos del término, los hackers del software libre consideran la referencia a intrusión informática como un uso incorrecto de la palabra, y se refieren a los que rompen los sistemas de seguridad como "crackers" (analogía de "safecracker", que en español se traduce como "un ladrón de cajas fuertes").Los términos hacker y hack pueden tener connotaciones positivas y negativas. Los programadores informáticos suelen usar las palabras hacking y hacker para expresar admiración por el trabajo de un desarrollador cualificado de software, pero también se puede utilizar en un sentido negativo para describir una solución rápida pero poco elegante a un problema. Algunos desaprueban el uso del hacking como un sinónimo de cracker, en marcado contraste con el resto del mundo, en el que la palabra hacker se utiliza normalmente para describir a alguien que se infiltra en un sistema informático con el fin de eludir o desactivar las medidas de seguridad.

LA TEORIA DEL CAOS

Teoría del caos es la denominación popular de la rama de las matemáticas, la física y otras ciencias que trata ciertos tipos de sistemas dinámicos muy sensibles a las variaciones en las condiciones iniciales. Pequeñas variaciones en dichas condiciones iniciales pueden implicar grandes diferencias en el comportamiento futuro; complicando la predicción a largo plazo.

La Teoría del Caos y la matemática caótica resultaron ser una herramienta con aplicaciones a muchos campos de la ciencia y la tecnología. Gracias a estas aplicaciones el nombre se torna paradójico, dado que muchas de las prácticas que se realizan con la matemática caótica tienen resultados concretos porque los sistemas que se estudian están basados estrictamente con leyes deterministas aplicadas a sistemas dinámicos.

En Internet se desarrolla este concepto en Teoría del Caos, el tercer paradigma, de cómo la estadística inferencial trabaja con modelos aleatorios para crear series caóticas predictoras para el estudio de eventos presumiblemente caóticos en las Ciencias Sociales. Por esta razón la Teoría del Caos ya no es en sí una teoria: tiene postulados, fórmulas y parámetros recientemente establecidos con aplicaciones, por ejemplo, en las áreas de la meterologia o la fisica cuantica , y actualmente hay varios ejemplos de aplicación en la arquitectura a través de los fractales, por ejemplo el jardin botanico de barcelona de Carlos Ferrater.

En la Teoría del Caos existen tres componentes esenciales: El control, la creatividad y la sutileza. El control por dominar la Naturaleza es imposible desde la perspectiva del caos, pactar con el caos significa no dominarlos sino ser un participante creativo. "Mas allá de nuestros intentos por controlar y definir la realidad se extiende el infinito reino de la sutileza y la ambigüedad, mediante el cual nos podemos abrir a dimensiones creativas que vuelven más profundas y armoniosas nuestras vidas".

En este sentido se dice que un sistema visto desde el punto de vista del caos, es decir sistema caótico, es un sistemas flexible y no lineal, en donde el azar y lo no predecible juegan un papel fundamental. Un ejemplo de sistema caótico podría ser un río, en donde cada partícula de agua sigue una trayectoria aleatoria e impredecible que sin embargo no rompe con la dinamica establecida en el mismo río. La definición anterior me es mas o menos clara, sin embargo sigue causando "algún ruido" en mi concepción la palabra "caótico", sigue siendo aun muy fuerte y este peso se aligera cuando lo pienso como un "sistema extremadamente aleatorio".

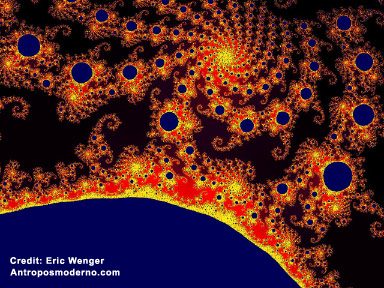

¿Pero entonces qué es la Teoría del

Caos?, podríamos decir que la Teoría del Caos es

todo lo anterior y mucho mas. Es encontrar el orden en el

desorden y constituye el principal afán de quienes, en los

diversos campos de la ciencia,

adoptan esta nueva perspectiva. Por ejemplo en la geometria

moderna surgen figuras "caóticamente raras y bellas" como

resultado de modelos

recursivos que generan comportamientos impredecibles, sin embargo

estos conservan un cierto orden. Estas formas son conocidas como

fractales.

¿Pero entonces qué es la Teoría del

Caos?, podríamos decir que la Teoría del Caos es

todo lo anterior y mucho mas. Es encontrar el orden en el

desorden y constituye el principal afán de quienes, en los

diversos campos de la ciencia,

adoptan esta nueva perspectiva. Por ejemplo en la geometria

moderna surgen figuras "caóticamente raras y bellas" como

resultado de modelos

recursivos que generan comportamientos impredecibles, sin embargo

estos conservan un cierto orden. Estas formas son conocidas como

fractales.

Una aplicación interesante de esta teoría al ámbito de los negocios la hizo Dee Hock, visionario fundador de VISA. Su idea de organizacion basada en valores y metas comunes, fundamentan su concepción del "caos ordenado".